شبكات الواي فاي العامة.. بوابة مفتوحة للتجسس وسرقة البيانات

تقرير | هاني أحمد علي: في عالم أصبحت فيه الاتصالات اللاسلكية ضرورة يومية، يشكل اللجوء إلى شبكات الواي فاي العامة في الأماكن المفتوحة (كالمقاهي والمطارات والفنادق) خطراً أمنياً غير مرئي، يمكن أن يتحول إلى بوابة مفتوحة لسرقة البيانات والتجسس.

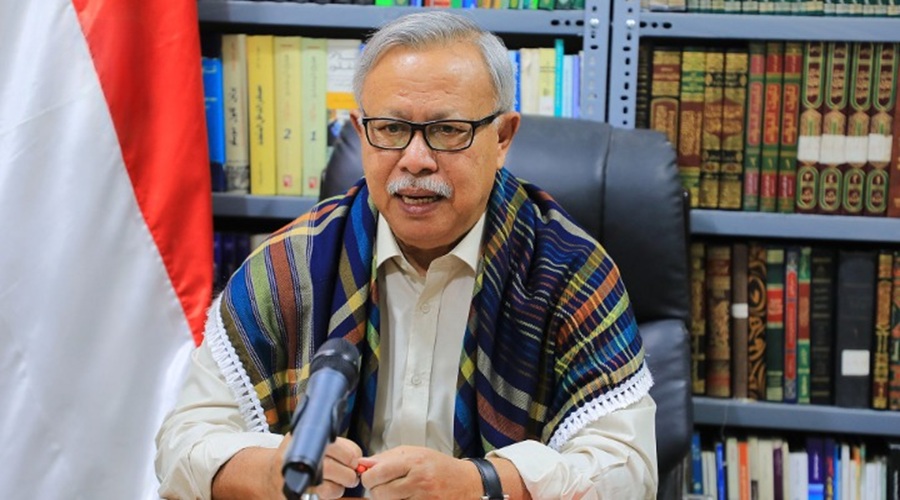

وأكد الإعلامي والخبير التقني المتخصص في مجال السوشيل ميديا، جمال شعيب، أن المشكلة تتجاوز مجرد ضعف التشفير، لتكمن في طبيعة عمل هذه الشبكات وممارسات المهاجمين المعقدة.

وأوضح شعيب في لقاء مع قناة المسيرة،

صباح اليوم الاثنين، ضمن برنامج نوافذ، فقرة "جدار ناري" أن خطورة

الشبكات العامة هي في جوهرها "خطر بنيوي"، يكمن في طريقة إنشائها

وهيكليتها الهرمية، لافتاً إلى نقاط الاتصال الموازية (Evil

Twin)، حيث تعتمد الشبكات المفتوحة على نقطة

اتصال مركزية (Access Point).

هذا التصميم يسمح للمهاجم بـ "تضليل" المستخدمين عبر إنشاء نقطة اتصال

"توأمة" أو موازية، أي استنساخ نقطة الاتصال المركزية، وبمجرد اتصال

المستخدم بهذه النقطة المزيفة، يمكن للمهاجم "التحكم بكل المستخدمين"

المتصلين بها، كما يشكل التشفير الضعيف، أو الاعتماد على بروتوكولات مفتوحة، أبسط

المخاطر، ففي غياب التشفير الصحيح، تصبح حزم البيانات المتبادلة (كلمات المرور،

الرسائل، معلومات الدفع) متاحة لأي طرف على الشبكة، ويمكن اعتراضها بأدوات بسيطة، وشدد

على أن المستخدم هو الحلقة الأضعف، حيث يشعر بـ "ثقة مفرطة" عند استخدام

شبكات في أماكن تبدو موثوقة (كالفنادق الكبيرة)، فيفترض خطأً أنها آمنة.

وقال الإعلامي والخبير التقني المتخصص

في مجال السوشيل ميديا، إن عمليات الاختراق تعتمد على تقنيات متقدمة تجعل اكتشافها

صعباً للغاية على المستخدم العادي:

هجوم الوسيط (Man-in-the-Middle

- MITM): هو الأسلوب الأكثر شيوعاً للتجسس

والمراقبة. يعتمد المهاجم على معرفته بهيكلية الشبكة للوصول إلى نقاط الاتصال

وبوابات الإنترنت (Gateway)

عبر بروتوكولات مثل ARP Spoofing

(خداع الشبكة). هذا الأسلوب يسمح للمهاجم بوضع نفسه "نقطة وسطية" بين

المستخدم ومزود الخدمة، وقراءة كل ما يكتبه المستخدم أو تغيير محتوى الصفحات التي

يزورها.

زرع البرمجيات الخبيثة: يستغل

المهاجمون هجمات الوسيط لتحويل المستخدم إلى صفحات أنشئت خصيصاً للإيقاع به. على

سبيل المثال، قد تظهر نافذة تفيد بأن "المتصفح غير محدث ويجب تحديثه

للاستفادة من الخدمة". الضغط على زر التحديث الوهمي يؤدي إلى تحميل برامج تجسس

أو فيروسات تمنح المهاجم "التحكم بأجهزة المستخدمين".

وأشار إلى أنه وفي ظل اعتماد المهاجمين

على إنشاء شبكات وهمية تحمل أسماء جذابة أو مشابهة للشبكة الحقيقية، يؤكد المهندس

شعيب على ضرورة اليقظة وذلك من خلال:

التحقق من المشغل: عند الشك، يجب على

المستخدم أن يلجأ إلى الموظف أو المشغل المسؤول ويسأله بشكل مباشر عن اسم الشبكة

الصحيحة، وطرق المصادقة على الدخول (مثل طلب كلمة مرور أو صفحة تحقق).

مصادقة الصفحة: يجب التأكد من أن صفحة

التحقق (Portal Page)

التي تفتح للدخول إلى الإنترنت هي الصفحة الحقيقية التي يشغلونها.

افتراض التضليل: "عندما يشك ولو

للحظة أن هناك نوعان أو عدة أسماء لهذه الشبكة، يجب أن يفترض أن إحداهما وهمية

ومضللة."

وحذر شعيب من أن مزودي الشبكات العامة

قد يسجلون نشاط المستخدمين ويبيعون بيانات الاستخدام لوسطاء البيانات، مما يحول

سجل النشاط إلى "أداة تسويق مبالغ فيها، أو إلى مادة تجسس وابتزاز"،

ولخص أهم الإجراءات الوقائية التي يجب على المستخدم اتخاذها فور الاتصال بشبكة

عامة، وذك عبر:

استخدام VPN موثوق: تفعيل خاصية التخفي عبر برمجية VPN موثوقة جداً لجعل المستخدم "غير مرئي للوسيط". (تحذير:

لا ينصح شعيب المستخدم غير الخبير باستخدام أي برنامج VPN لا يعرف موثوقيته، لأن الكثير منها برامج خبيثة وتجسس بحد ذاتها).

التحقق من HTTPS: التأكد من أن المواقع التي تتم زيارتها تبدأ بـ HTTPS (بروتوكول آمن ومشفر).

إيقاف مشاركة الملفات: إيقاف خاصية

مشاركة الملفات على الدوام، وعدم مشاركة البيانات إلا عند الطلب وإغلاق الخاصية

فوراً.

تجنب العمليات الحساسة: تجنب إجراء أي

معاملات حساسة (كالخدمات البنكية) في الأماكن المفتوحة، وتفضيل استخدام نقطة اتصال

شخصية من الهاتف عند الضرورة.

تحديث البرامج: تحديث جميع البرامج

والمتصفحات لإغلاق الثغرات التي يستغلها القراصنة.

وأفاد

الإعلامي والخبير التقني المتخصص في مجال السوشيل ميديا، أن محاولة توفير الكلفة

المالية أو الوقت باستخدام الشبكات العامة قد تكون "مكلفة أكثر" بكثير

في حال اختراق البيانات. لذلك، يبقى الحذر والامتناع عن استخدام هذه الشبكات للعمل

الخاص هو أفضل ضمان للسلامة الرقمية.

الشيخ نمران للمسيرة: عفاش استغل القضية الفلسطينية شعبويًا ونفذ الأجندة الأمريكية عمليًا

المسيرة نت| خاص: كشف تحقيق استقصائي بعنوان "صفقة على حساب القضية" النقاب عن تسجيلات صوتية ووثائق رسمية تُزيح الستار لأول مرة عن حقبة ما قبل ثورة الـ 21 من سبتمبر 2014م، حيث أظهر التحقيق كيف تحول النظام اليمني السابق إلى أداة لكسر عزلة الكيان الصهيوني، مسلطًا الضوء على مكالمات الرئيس الأسبق علي عبد الله صالح "عفاش" السرية، التي كشفت أن فلسطين كانت تُباع بـ "الشيكات" السعودية.

ناطق حماس يحذّر من كارثة إنسانية محققة في غزة مع منخفض جوي جديد وسط الحصار الصهيوني

متابعات | المسيرة نت: حذّرت حركة المقاومة الإسلامية حماس من تفاقم غير مسبوق للأوضاع الإنسانية في قطاع غزة، مع وصول منخفض جوي جديد تسبّب بغرق خيام النازحين، في ظل غياب أي استجابة دولية للمناشدات المتكررة المتعلقة بالإيواء وبدء الإعمار.

لافروف: روسيا تدعم إيران وحقوقها المشروعة وتؤكد أولوية الشراكة الاستراتيجية بين البلدين

المسيرة نت| متابعات: أكّد وزير الخارجية الروسي "سيرغي لافروف"، أنّ العلاقات الروسية الإيرانية تمثل إحدى أولويات السياسة الخارجية لموسكو، مشيرًا إلى التزام روسيا بدعم إيران وحقوقها المشروعة، وإلى أهمية الحوار لتسوية الأزمات الإقليمية والدولية.-

00:34مصادر فلسطينية: خيام النازحين تغرق في منطقة الجندي المجهول بحي الرمال غرب مدينة غزة جراء سقوط الأمطار

-

00:33مصادر فلسطينية: العدو الإسرائيلي يشن غارة شرقي مدينة غزة

-

00:22مصادر فلسطينية: قوات العدو الإسرائيلي تقتحم بلدة بيت أمر، شمال الخليل جنوب الضفة الغربية

-

00:22مصادر لبنانية: زورق العدو الإسرائيلي تطلق نيرانها باتجاه المياه اللبنانية مقابل شاطئ الناقورة مع إطلاق قنبلة مضيئة في أجواء المنطقة

-

00:22مصادر فلسطينية: مدفعية العدو الإسرائيلي تقصف جنوب غربي مدينة خان يونس جنوبي قطاع غزة

-

23:01رويترز: طائرة ركاب تابعة لشركة "جيت بلو" الأمريكية كادت أن تصطدم بطائرة تابعة لسلاح الجو الأمريكي قرب فنزويلا