-

العنوان:الهاتف الذكي.. الجبهة الخفية في حرب العصر الرقمي

-

المدة:00:00:00

-

الوصف:في العالم الرقمي الذي نعيشه، لم تعد البيانات الشخصية والصور العائلية مُجَـرّد ذكريات خَاصَّة، بل تحولت إلى أصول استراتيجية ذات قيمة عالية، ولم تعد ملكًا لك وحدك بمُجَـرّد تخزينها على هاتفك.

-

التصنيفات:مقالات

-

كلمات مفتاحية:

تكمن المشكلة التقنية الجوهرية في أن هذا الجهاز الذي تحمله بين يديك هو في الواقع "نقطة نهاية" متصلة باستمرار بشبكة عالمية هائلة، مما يجعله سطح هجوم محتملًا يتعرض لتهديدات متطورة باستمرار.

وهذه التهديدات ليست عشوائية، بل هي

نتاج عمليات منهجية تستغل الثغرات البرمجية، والأهم من ذلك، استغلال الحلقة

الأضعف في السلسلة الأمنية: الإنسان نفسه.

تشير التقارير

التقنية إلى أن ما بين 70 % إلى 90 % من الهجمات الإلكترونية الناجحة تبدأ بخطأ

بشري بسيط، مثل النقر على رابط خادع أَو تحميل مرفق مصاب.

وتتخذ هذه الهجمات أشكالًا معقدة، أبرزها

البرمجيات الخبيثة (Malware) التي

تتراوح بين فيروسات عابرة للشبكات، وأحصنة طروادة التي تفتح أبوابًا خلفية في

جهازك، وبرمجيات التجسس المصممة خصيصًا لمراقبة نشاطك وسرقة كلمات المرور

والمحادثات.

وهناك أَيْـضًا هجمات "التصيد

الاحتيالي" (Phishing) المتطورة،

التي أصبحت محاكاة شديدة الدقة لمواقعَ موثوقة، مدعومة بتقنيات الذكاء الاصطناعي

التي تجعل اكتشافها أمرًا في غاية الصعوبة.

والأخطر هو "برامج الفدية"

(Ransomware) التي لا تكتفي بالسرقة، بل

تشفِّر مِلفاتك وتطلب فدية مالية؛ مما يسبب خسائر مادية ومعنوية جسيمة.

تتنوع دوافع من يقف خلف هذه

التهديدات بين الإجرام المالي والاستهداف الاستراتيجي؛ فالمجموعات الإجرامية تبيع

معلومات الهُوية والبيانات المصرفية في الأسواق السرية (Dark

Web).

أما الاستهداف الاستراتيجي، فهو الأكثر

خطورة؛ حَيثُ يهدف لبناء قاعدة بيانات ضخمة عن الأفراد لدراسة أنماط حياتهم

وعلاقاتهم وآرائهم عبر تقنيات "الهندسة الاجتماعية".

وغالبًا ما تستهدف هذه البرامج

المتطورة النشطاء والمدافعين عن قضايا الأُمَّــة المركزية، لرسم خرائط اجتماعية

وسياسية واستغلال المعلومات للضغط والتشهير أَو تعطيل العمل المقاوم؛ مما يجعل

الهاتف سلاحًا غير تقليدي في الصراعات المعاصرة.

إن الهدف من هذه الحملات المنظمة هو تحقيق

سيطرة شاملة على الفضاء الرقمي، وإضعاف القدرة على المقاومة الفكرية أَو التنظيمية؛

حَيثُ يصبح كُـلّ هاتف محمول مصدرًا محتملًا لتسرب معلومات حساسة تسيء للشخص أَو مجتمعه.

والخطورة هنا

تتجاوزُ الخصوصية الفردية لتصبح مسألة أمن قومي؛ فالخطر ليس في فقدان صورة عائلية

فحسب، بل في أن تكون تلك الصورة محملة ببيانات وصفية (Metadata) تسجل

وقت ومكان التقاطها بدقة، مما يكشف تحَرّكات الأشخاص وأنماط حياتهم.

كما أن اختراق هاتف فرد واحد قد يكون

بوابة لاختراق شبكة اتصالاته بالكامل.

وعندما يجمع العدوّ معلومات من آلاف

الهواتف، فإنه يستطيع عبر تقنيات "البيانات الضخمة" (Big Data) والذكاء الاصطناعي تكوين

صورة دقيقة عن نقاط القوة والضعف داخل المجتمع، مما يمكّنه من شن حروب نفسية

وإعلامية موجهة بدقة.

لذلك، لم تعد حماية الهاتف ترفًا، بل

هي واجب ديني ووطني في مواجهة آليات غزو جديدة تعتمد اختراق العقول والقلوب.

ويتطلب التعامل مع هذا الخطر تبني

نهج "النظافة الرقمية" (Cyber Hygiene) كروتين يومي؛ يبدأ بتعزيز حماية "نقطة الدخول" عبر

كلمات مرور معقدة وفريدة، وتفعيل "المصادقة متعددة العوامل" (MFA).

ثانيًا، يجب التحديث المُستمرّ لنظام

التشغيل والتطبيقات لسد الثغرات الأمنية، مع تفعيل التشفير الكامل للجهاز.

ثالثًا، الحذر الشديد من روابط

الرسائل المجهولة والتحقّق من هُوية المرسل.

رابعًا، مراجعة إعدادات الخصوصية

للحد من المعلومات المتاحة للتطبيقات.

خامسًا، استخدام أدوات حماية مثل

الشبكات الافتراضية (VPN) وتطبيقات

المراسلة المشفرة (End-to-End Encryption).

وأخيرًا، وضع خطة استجابة تشمل نسخًا

احتياطية دورية للبيانات في مكان منفصل.

باختصار، المواجهة تتطلب وعيًا يقظًا ورفضًا للاستسلام لوهم الأمان؛ فالحرب الرقمية صامتة وشرسة، والانتصار فيها يبدأ بتحصين الهاتف الذي تحمله في جيبك؛ لأَنَّه لم يعد مُجَـرّد وسيلة اتصال، بل أصبح جبهة سيادية من جبهات الدفاع عن هُويتك وأمتك وقضيتك.

(نص + فيديو) كلمة السيد القائد عبدالملك بدرالدين الحوثي بمناسبة عيد جمعة رجب 06 رجب 1447هـ 26 ديسمبر 2025م

(نص + فيديو) كلمة السيد القائد عبدالملك بدرالدين الحوثي بمناسبة الذكرى السنوية للشهيد وآخر التطورات والمستجدات 13 جمادى الأولى 1447هـ 04 نوفمبر 2025م

(نص + فيديو) كلمة السيد القائد عبدالملك بدرالدين الحوثي في استشهاد القائد الجهادي الكبير الفريق الركن محمد عبدالكريم الغماري | 29 ربيع الثاني 1447هـ 21 أكتوبر 2025م

(نص + فيديو) كلمة السيد القائد عبدالملك بدرالدين الحوثي حول المستجدات في قطاع غزة والتطورات الإقليمية والدولية 24 ربيع الثاني 1447هـ 16 أكتوبر 2025م

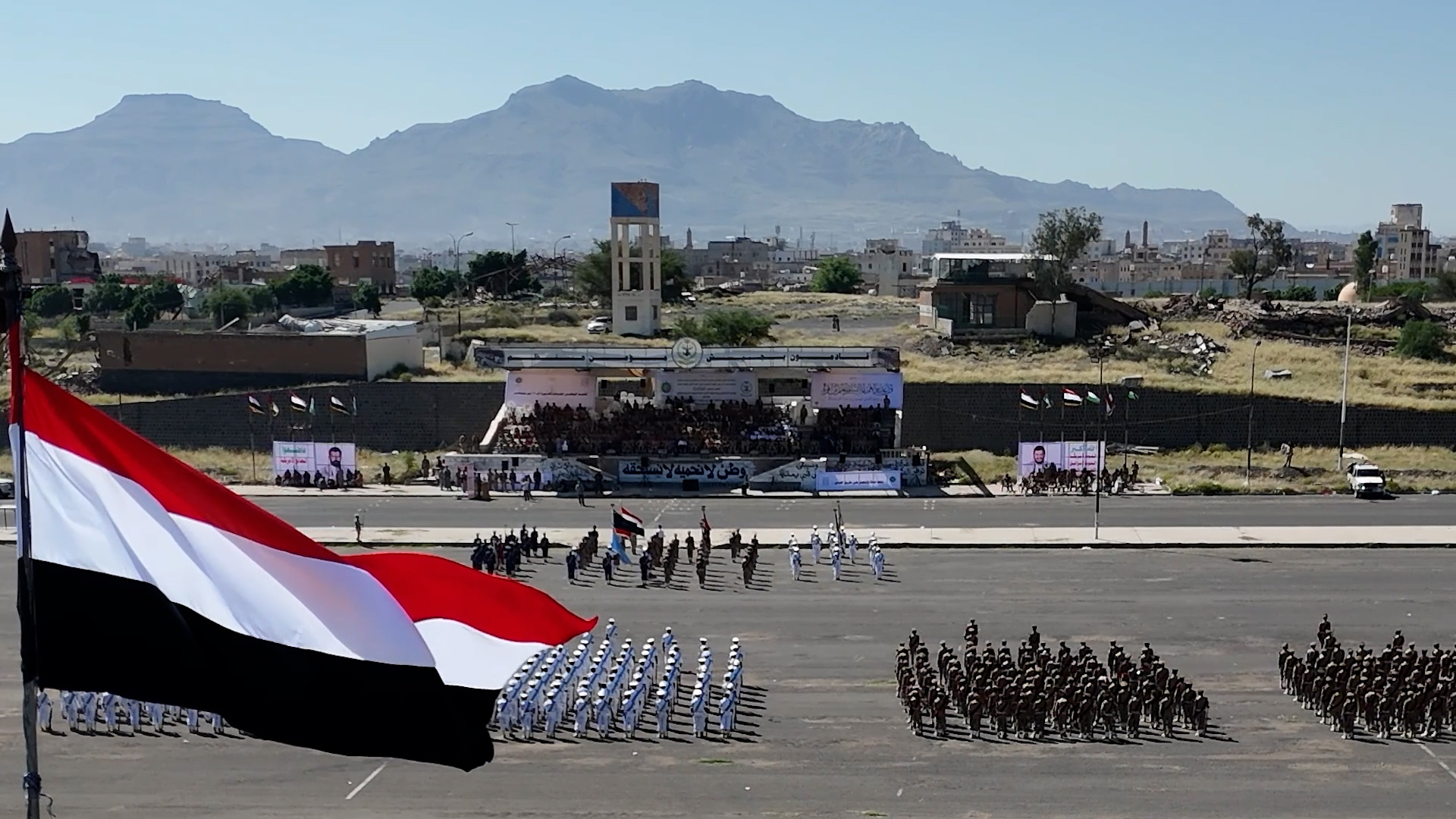

المشاهد الكاملة | تخرج دفعات مقاتلة من الكليات العسكرية البرية والبحرية والجوية بالعاصمة صنعاء 20-03-1446هـ 23-09-2024م

بيان القوات المسلحة اليمنية بشأن تنفيذ عملية عسكرية نوعية استهدفت عمق الكيان الصهيوني في فلسطين المحتلة بصاروخ فرط صوتي استهدف هدفا عسكريا مهما في يافا المحتلة. 15-09-2024م 12-03-1446هـ

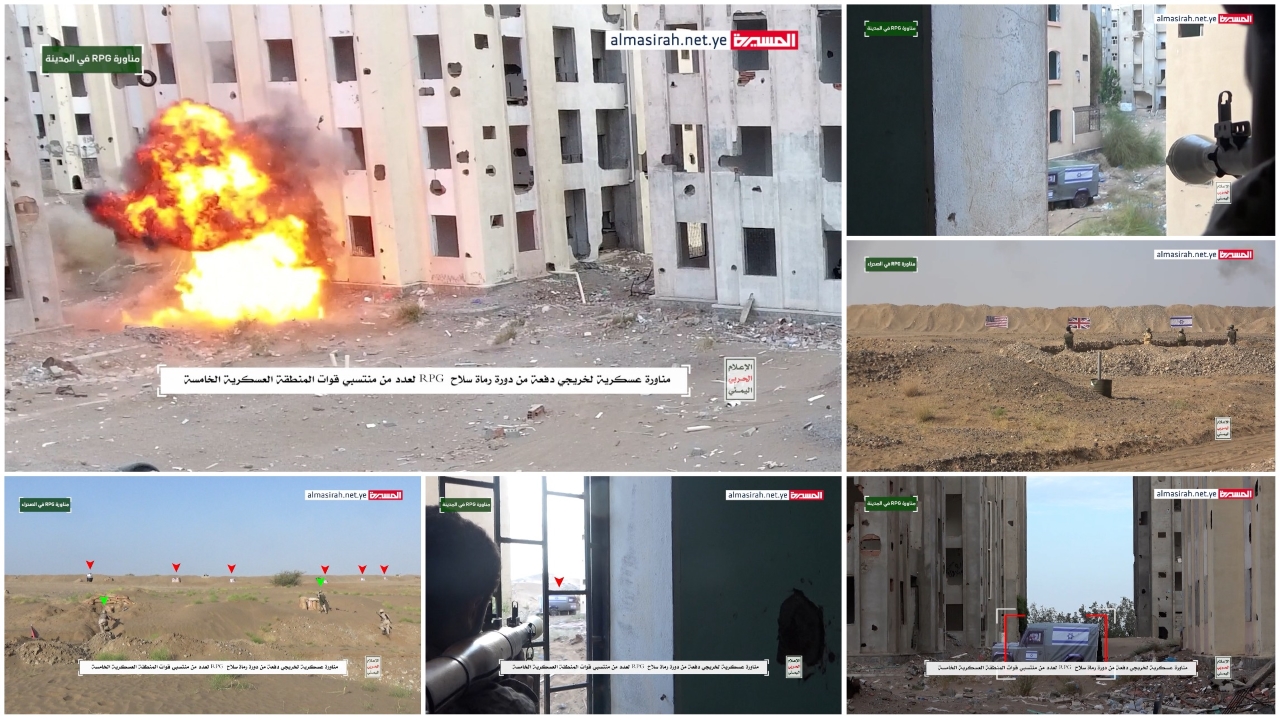

مناورة عسكرية بعنوان "قادمون في المرحلة الرابعة من التصعيد" لوحدات رمزية من اللواء 11 للمنطقة العسكرية السابعة